Tartalom

A Kali Linux sok mindenre használható, de valószínűleg leginkább arról ismert, hogy képes behatolni vagy "feltörni" olyan hálózatokat, mint a WPA és a WPA2. Több száz Windows-alkalmazás állítja, hogy feltörte a WPA-t; ne használja! Ezek csak egy átverés, amelyet hivatásos hackerek használnak újoncok vagy leendő hackerek feltörésére. A hackerek csak egyetlen módon juthatnak be az Ön hálózatába, ez egy Linux operációs rendszer, egy monitor módú vezeték nélküli kártya, valamint az aircrack-ng vagy hasonló. Vegye figyelembe azt is, hogy még ezeknél a segédprogramoknál is a Wi-Fi feltörése nem kezdőknek szól. Alapvető ismeretekre van szükség a WPA hitelesítés működéséről, és ismernie kell a Kali Linuxot és eszközeit, így a hálózatához hozzáférő hacker valószínűleg nem lesz kezdő!

Lépni

Indítsa el a Kali Linux-ot és jelentkezzen be, lehetőleg rootként.

Indítsa el a Kali Linux-ot és jelentkezzen be, lehetőleg rootként. Csatlakoztassa az injekcióval kompatibilis vezeték nélküli adaptert (hacsak a számítógépében lévő kártya nem támogatja ezt).

Csatlakoztassa az injekcióval kompatibilis vezeték nélküli adaptert (hacsak a számítógépében lévő kártya nem támogatja ezt). Állítsa le az összes vezeték nélküli hálózatot. Nyissa meg a terminált és írja be airmon-ng. Ez felsorolja az összes vezeték nélküli kártyát, amely támogatja a monitor (és nem injekció) módot.

Állítsa le az összes vezeték nélküli hálózatot. Nyissa meg a terminált és írja be airmon-ng. Ez felsorolja az összes vezeték nélküli kártyát, amely támogatja a monitor (és nem injekció) módot. - Ha nem jelenik meg kártya, húzza ki és csatlakoztassa újra a kártyát, és ellenőrizze, hogy támogatja-e a monitor módot. Ellenőrizheti, hogy a kártya támogatja-e a monitor módot, ha beírja az ifconfig parancsot egy másik terminálba - ha a kártya szerepel az ifconfig listában, de az airmon-ng nem szerepel, akkor a kártya nem támogatja azt.

Írja be az "airmon-ng start" parancsot, majd a vezeték nélküli kártya interfészét. Például, ha a kártya neve wlan0, a következőt írja be: airmon-ng start wlan0.

Írja be az "airmon-ng start" parancsot, majd a vezeték nélküli kártya interfészét. Például, ha a kártya neve wlan0, a következőt írja be: airmon-ng start wlan0. - A "(monitor mód engedélyezve)" üzenet azt jelenti, hogy a kártya sikeresen átállt monitor módba. Írja le az új monitor interfész nevét, mon0.

típus airodump-ng amelyet az új monitor interfész neve követ. A monitor interfész valószínű mon0.

típus airodump-ng amelyet az új monitor interfész neve követ. A monitor interfész valószínű mon0.  Tekintse meg az Airodump eredményeit. Ekkor megjelenik az összes vezeték nélküli hálózat listája a környéken, sok hasznos információval együtt. Keresse meg saját hálózatát vagy azt a hálózatot, amelyre jogosult a behatolási teszt elvégzésére. Miután felfedezte hálózatát a folyamatosan betöltött listán, nyomja meg a gombot Ctrl+C. hogy megállítsa a folyamatot. Írja le a célhálózat csatornáját.

Tekintse meg az Airodump eredményeit. Ekkor megjelenik az összes vezeték nélküli hálózat listája a környéken, sok hasznos információval együtt. Keresse meg saját hálózatát vagy azt a hálózatot, amelyre jogosult a behatolási teszt elvégzésére. Miután felfedezte hálózatát a folyamatosan betöltött listán, nyomja meg a gombot Ctrl+C. hogy megállítsa a folyamatot. Írja le a célhálózat csatornáját.  Másolja a célhálózat BSSID-jét. Most írja be ezt a parancsot: airodump-ng -c [channel] --bssid [bssid] -w / root / Desktop / [monitor interfész]

Másolja a célhálózat BSSID-jét. Most írja be ezt a parancsot: airodump-ng -c [channel] --bssid [bssid] -w / root / Desktop / [monitor interfész]- Cserélje ki a [channel] szót a célhálózat csatornájára. Illessze be a hálózati BSSID-t a [bssid] helyre, és cserélje ki a [monitor interfész] -et a monitor interfészének nevére (mon0).

- A teljes parancsnak így kell kinéznie: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Várjon. Az Airodump-nak most már csak a célhálózatot kell ellenőriznie, hogy konkrétabb információkat tudjunk meg róla. Amit valóban csinálunk, arra várunk, hogy egy eszköz (újra) csatlakozzon a hálózathoz, arra kényszerítve az útválasztót, hogy küldje el a jelszó feltöréséhez szükséges négyirányú kézfogást.

Várjon. Az Airodump-nak most már csak a célhálózatot kell ellenőriznie, hogy konkrétabb információkat tudjunk meg róla. Amit valóban csinálunk, arra várunk, hogy egy eszköz (újra) csatlakozzon a hálózathoz, arra kényszerítve az útválasztót, hogy küldje el a jelszó feltöréséhez szükséges négyirányú kézfogást. - Négy fájl is megjelenik az asztalon; Itt tárolják a kézfogást, miután elfogták, ezért ne törölje őket! De valójában nem várunk egy eszköz csatlakoztatására. Nem, a türelmetlen hackerek nem ezt teszik.

- Valójában egy másik jó eszközt fogunk használni, amely a légrepülőcsomaghoz tartozik, az úgynevezett aireplay-ng néven, hogy felgyorsítsuk a folyamatot. Ahelyett, hogy megvárnák az eszköz csatlakozását, a hackerek ezzel az eszközzel arra kényszerítik az eszközt, hogy újracsatlakozzon azáltal, hogy deauthentication (deauth) csomagokat küldenek az eszközre, és úgy gondolják, hogy ez egy új kapcsolat az útválasztóval. Természetesen ahhoz, hogy ez az eszköz működjön, előbb valakinek csatlakoznia kell a hálózathoz, ezért figyelje az airodump-ng-t, és várja meg az ügyfél megérkezését. Ez hosszú ideig, vagy csak egy pillanatig tarthat, mire az első bemutatkozik. Ha egyik sem jelenik meg hosszú várakozás után, akkor lehet, hogy a hálózat most nem működik, vagy túl messze van a hálózattól.

Futtassa az airodump-ng-t, és nyisson meg egy második terminált. Ebben a terminálban írja be a következő parancsot: aireplay-ng –0 2 –a [router bssid] –c [kliens bssid] mon0.

Futtassa az airodump-ng-t, és nyisson meg egy második terminált. Ebben a terminálban írja be a következő parancsot: aireplay-ng –0 2 –a [router bssid] –c [kliens bssid] mon0. - A –0 egy parancsikon a halál módhoz, a 2 pedig az elküldendő halál csomagok száma.

- -a jelöli a hozzáférési pont (router) bssid-jét; cserélje ki a [router bssid] -et a célhálózat BSSID-jére, például 00: 14: BF: E0: E8: D5.

- -c a BSSID klienseket jelöli. Cserélje az [client bssid] szót a csatlakoztatott ügyfél BSSID-jére; ezt az "ÁLLOMÁS" pont tartalmazza.

- A mon0 természetesen csak ennek a kijelzőnek a felületét jelenti; változtassa meg, ha a tiéd más.

- A teljes feladat így néz ki: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

nyomja meg ↵ Enter. Látja, hogyan szállítja az aireplay-ng a csomagokat, és pillanatok alatt látnia kell ezt az üzenetet az airodump-ng ablakán! Ez azt jelenti, hogy a kézfogás naplózásra került, és a jelszó a hacker kezében van, ilyen vagy olyan formában.

nyomja meg ↵ Enter. Látja, hogyan szállítja az aireplay-ng a csomagokat, és pillanatok alatt látnia kell ezt az üzenetet az airodump-ng ablakán! Ez azt jelenti, hogy a kézfogás naplózásra került, és a jelszó a hacker kezében van, ilyen vagy olyan formában. - Bezárhatja a aireplay-ng ablakot, és rákattinthat Ctrl+C. az airodump-ng termináljában állítsa le a hálózat felügyeletét, de ezt még ne tegye meg, ha később valamilyen információra lenne szüksége.

- Ettől kezdve a folyamat teljesen a számítógép és az asztalon található négy fájl között van. Ezek közül a .cap különösen fontos.

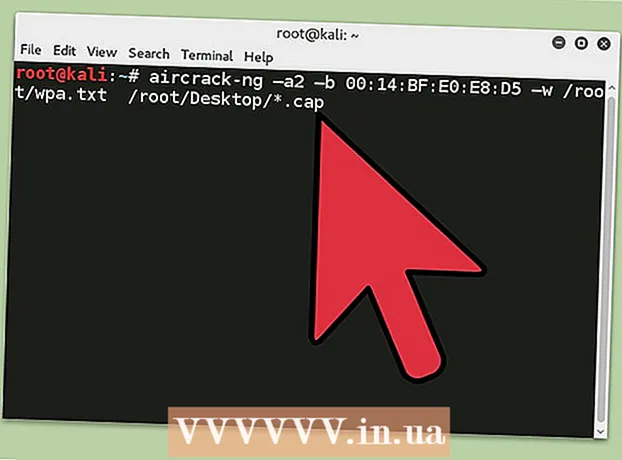

Nyisson meg egy új terminált. Írja be a parancsot: aircrack-ng -a2 -b [router bssid] -w [elérési út a szavak listájához] /root/Desktop/*.cap

Nyisson meg egy új terminált. Írja be a parancsot: aircrack-ng -a2 -b [router bssid] -w [elérési út a szavak listájához] /root/Desktop/*.cap- -a -t az aircrack módszer használja a kézfogás feltörésére, a 2. módszer = WPA.

- -b jelentése BSSID; cserélje ki a [router bssid] szót a cél router BSSID-jére, például 00: 14: BF: E0: E8: D5.

- -w a szószedetet jelenti; cserélje le az [útvonal a szavak listájához] szót a letöltött szavak listájához. Például a "wpa.txt" van a gyökérmappában. Így "/ root / Desktop / *".

- .cap a jelszóval ellátott .cap fájl elérési útja; az csillag ( *) helyettesítő karakter a Linuxban, és feltételezve, hogy nincsenek más .cap fájlok az asztalon, ennek megfelelően kell működnie.

- A teljes feladat így néz ki: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Várjon, amíg az aircrack-ng elindítja a jelszó feltörési folyamatát. A jelszót azonban csak akkor fogja feltörni, ha a jelszó szerepel a kiválasztott szótárban. Néha ez nem így van. Ha igen, akkor gratulálhat a tulajdonosnak, hogy hálózata "áthatolhatatlan", természetesen csak azután, hogy kipróbálta az összes szólistát, amelyet egy hacker használhat vagy létrehozhat!

Figyelmeztetések

- Engedély nélküli betörés valaki Wi-Fi-jébe a legtöbb országban illegális cselekménynek vagy bűncselekménynek számít. Ez az oktatóanyag egy penetrációs teszt (hackelés a hálózat biztonságosabbá tétele érdekében), valamint a saját teszthálózat és útválasztó használatára szolgál.

Szükségletek

- A Kali Linux sikeres telepítése (amit valószínűleg már megtettél).

- Vezeték nélküli adapter injekció / monitor módhoz

- Szószedet, hogy megpróbálja "feltörni" a kézfogás jelszavát, miután elkövették