Szerző:

Ellen Moore

A Teremtés Dátuma:

19 Január 2021

Frissítés Dátuma:

2 Július 2024

Tartalom

A szoftver letöltése stresszes feladat lett. Egy olyan világban, ahol az anonimitás sokat számít, vannak emberek, akik „figyelmen kívül hagyják a magánéletet”, és követik minden lépését. Azonban sok mindent lehet névtelenül feltölteni és letölteni. Ezt a megközelítést az alábbiakban vizsgáljuk meg.

Lépések

1 Számos módon lehet elrejteni a nyomokat az információs autópályán. A fő módja annak, hogy az emberek nyomot hagyjanak a számítógépen, az IP -címük. Ez a szám minimális erőfeszítéssel könnyen átalakítható valódi címké. Ezért szinte minden névtelen szolgáltatást kizárólag IP -címekkel végeznek. Az IP-védelem két kategóriába sorolható. Ugyanis:

1 Számos módon lehet elrejteni a nyomokat az információs autópályán. A fő módja annak, hogy az emberek nyomot hagyjanak a számítógépen, az IP -címük. Ez a szám minimális erőfeszítéssel könnyen átalakítható valódi címké. Ezért szinte minden névtelen szolgáltatást kizárólag IP -címekkel végeznek. Az IP-védelem két kategóriába sorolható. Ugyanis: - szoftver alapú:

- Proxy: A proxy leegyszerűsítve egy másik proxy számítógép, amely tükrözi a szükséges erőforrással való kapcsolatot. Letöltheti a Firefox kiegészítőit, hogy ezeket a proxy "címeket" beírhassa.

- Lista letiltása: A letiltási lista a számítógépek különböző címeiből áll, amelyek blokkolását az emberek saját magukhoz szeretnék kötni. Ezzel a szolgáltatással bizonyos mértékig blokkolhatók az állami oldalak, a RIAA, a kémprogram -oldalak és akár a hirdetések is. Egy népszerű ingyenes blokklista eszköz Peer Guardian.

- Ugrálási link: Egyes tárhelyek lehetővé teszik, hogy olyan linket töltsön le, amely saját maga rendelkezik a felhasználói feltöltéseknek köszönhetően.A "felelősségi nyilatkozat" megadása után valóban nem vállalnak felelősséget a felhasználók által letöltött linkekért, néhányan még az IP -cím naplókat is törlik; vagy

- hardveralapú: bizonyos alkatrészek számítógéphez való hozzáadásával vagy eltávolításával a személy magas szintű névtelenséget érhet el.

- NIC-USB: Az internetkártya eltávolításával tökéletes anonimitást érhet el. Nem tudnak átmenni a tápkábelen? Ha azonban kapcsolatban szeretne maradni, akkor jobb lehet befektetni a berendezésekbe. Szerezzen be egy nagy adat -helyreállító lemezt, vagyis egy hatalmas USB flash meghajtót. Telepítse az operációs rendszert, és mindössze annyit kell tennie (a számítógépek véletlenszerű BIOS -beállításainak használatához), hogy a számítógépet USB -ről indítja. Ez nagyon kényelmes a nagy sebességű pizzériákban, vagy néhány kávézóban. A valós életben azonban névtelennek kell maradnia, és végül meg kell tanulnia a legmodernebb SSH protokollokat.

- Differenciál port: Két számítógép összekapcsolható párhuzamos vagy soros kábellel is, a megfelelő hardver és szoftver körülményektől függően. Ezzel a módszerrel több számítógép összekapcsolható vegyes proxykkal és portokkal, hogy megzavarja a Peeper -t használó személyeket.

- Légszomj: A vezeték nélküli laptop segítségével a kávézó előtt ülhet. Egy meg nem nevezett Linux -alkalmazás segítségével láthatatlan titkosítási kulcsokat találhat, amelyek "áramlanak a levegőben" a vezeték nélküli átvitel során, és így "aranykulcsot" biztosítanak a csatlakoztatáshoz. Ez az SSH protokollal kombinálva szinte bárhová elvisz online.

- SSH protokoll: Egy kis PirateRay alkalmazással, amely SSH biztonságos alagutat használ az egyik PirateRay kiszolgálón, a felhasználó kiválaszthat egy adott szervert, vagy beállíthatja a beállításokat, amelyek lehetővé teszik a véletlenszerű kiszolgálóválasztást, amikor az alkalmazás elindul =.

- szoftver alapú:

2 Ezt követően a felhasználó által fogadott vagy továbbított összes adat titkosítva van.

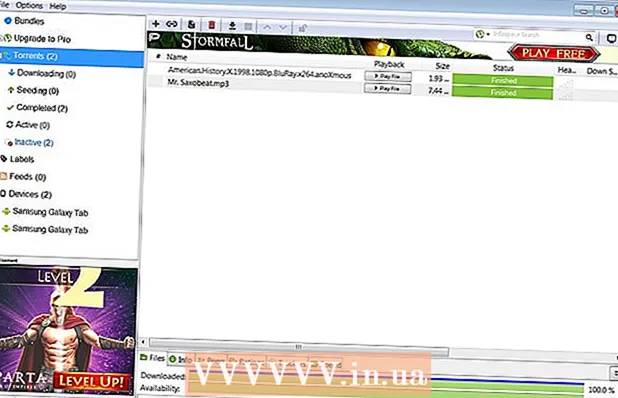

2 Ezt követően a felhasználó által fogadott vagy továbbított összes adat titkosítva van. 3 A torrent hálózattal kapcsolatos összes műveletet a világ másik oldalán található szerver IP -címéről kell végrehajtani. A bejelentkezés nem ugyanazokon a szervereken történik, így a felhasználó biztos lehet biztonságában és névtelenségében.

3 A torrent hálózattal kapcsolatos összes műveletet a világ másik oldalán található szerver IP -címéről kell végrehajtani. A bejelentkezés nem ugyanazokon a szervereken történik, így a felhasználó biztos lehet biztonságában és névtelenségében.

Figyelmeztetések

- A legjobb módja annak, hogy elkerüljük az elkapást, ha nem teszünk semmi illegálisat. Keressen jogi alternatívákat, amikor csak lehetséges, akkor is, ha ez nem olyan kényelmes.

- Bárki, aki olyan erős, mint a RIAA, megtörheti az anonimitást, ha elegendő idő áll rendelkezésére. Ez igaz, bármennyire is próbálkozik; forgalmának még mindig sok útválasztón és szerveren kell keresztülhaladnia.

- Az egyetlen igazán névtelen kapcsolat az, ha a zsebébe teszi, és magával viszi.

- Az IP -címek soha nem láthatatlanok. A proxy használata lelassíthatja az észlelést, de a letöltési folyamat soha nem megy "nyom nélkül". Vegye figyelembe azt is, hogy a proxyk jelentősen lelassítják az internet sebességét.

- A laptopoknak is van IP címe, csakúgy, mint az asztali számítógépeknek.