Szerző:

Lewis Jackson

A Teremtés Dátuma:

9 Lehet 2021

Frissítés Dátuma:

25 Június 2024

Tartalom

A hackerektől való biztonság biztosításának legjobb módja az, ha úgy gondolkodik, mint egy hacker. Ha hacker lennél, milyen információkat keresnél? Mit fog tenni, hogy megkapja ezeket az információkat? Különböző típusú adatbázisok feltörésére számos módszer létezik, de a legtöbb hacker megpróbálja feltörni a magas szintű jelszavakat vagy végrehajtani az adatbázis támadásokat. Ha ismeri az SQL parancsokat és megérti az alapvető programozási nyelveket, megpróbálhat feltörni egy adatbázist.

Lépések

3/1-es módszer: SQL injekcióval

Azonosítsa az adatbázis gyenge pontjait. A módszer használata előtt jól kell tudnia kezelni az adatbázis-parancsokat. Először nyissa meg az adatbázis webes felületének bejelentkezési képernyőjét a böngészőben, és írja be ’ (aposztróf) a felhasználónév mezőben. Kattintson a „Bejelentkezés” gombra. Ha megjelenik az "SQL Exception: Quotes string not megfelelően befejezve" vagy az "érvénytelen karakter" hiba, az adatbázis könnyen feltörhető. SQL injekciós technika.

Keresse meg az oszlopok számát. Menjen vissza az adatbázis bejelentkezési oldalára (vagy bármely más "id =" vagy "catid =" végződésű URL-re), és kattintson a böngésző címsorára. Az URL után nyomja meg a szóközt és írja besorrend 1-ig, majd nyomja meg ↵ Enter. Növelje 2-re és nyomja meg ↵ Enter. Addig növelje, amíg hibaüzenetet nem kap. A tényleges oszlop száma az a szám előtt beírt szám, amelyről a rendszer hibát jelent.

Keresse meg az oszlopot a változó elfogadásához. Az URL végén a címsorban változtassa megcatid = 1 jóid = 1 leszcatid = -1 vagyid = -1.Nyomja meg a szóközt és írja beunió kiválasztja az 1,2,3,4,5,6 (ha 6 oszlop van). A számokat növekvő sorrendben kell megadni az oszlopok teljes számáig, vesszővel elválasztva. nyomja meg ↵ Enter, az egyes oszlopok száma elfogadja a változót.

Fecskendezze be az SQL parancsot az oszlopba. Például, ha meg akarja ismerni az aktuális felhasználót, és a tartalmat be akarja vinni a 2. oszlopba, törölje az összeset az URL = id = 1 része után, és nyomja meg a szóközt. Ezután lépjen beunió válassza ki az 1-et, a concat (felhasználót ()), a 3,4,5,6-t és nyomja meg a gombot ↵ Enter, az aktuális adatbázis felhasználónév megjelenik a képernyőn. Válassza ki az SQL parancsot a szükséges információk, például a feltörendő felhasználónevek és jelszavak listájának megszerzéséhez. hirdetés

3. Módszer 2: Az adatbázis magas szintű jelszavának feltörése

Próbáljon meg belépni haladó felhasználóként az alapértelmezett jelszóval. Néhány adatbázis alapértelmezés szerint nem rendelkezik a fő jelszóval (admin - admin), így a jelszó mezőt üresen hagyhatja. Mások alapértelmezett jelszavakkal rendelkeznek, amelyek könnyen megtalálhatók az adatbázissal kapcsolatos technikai támogatási fórumokon.

Próbálja ki a népszerű jelszavakat. Ha a rendszergazda jelszóval védett egy fiókot (nagyon gyakori), akkor kipróbálhatja a közös felhasználónév / jelszó kombinációs kifejezéseket. Néhány hacker közzéteszi azoknak a jelszavaknak a listáját, amelyeket az ellenőrzési eszközök használata során feltörnek. Próbáljon ki néhány felhasználónév és jelszó kombinációt.

- A https://github.com/danielmiessler/SecLists/tree/master/Passwords oldal híres a hackerek által gyűjtött jelszavak listájáról.

- A jelszó manuális kitalálása időbe telhet, de még bonyolultabb módszerek alkalmazása előtt kipróbálhatja, mivel nem kerül semmibe.

Használjon jelszóellenőrző eszközt. Számos eszközzel kipróbálhatja a szókincs és a betű / alfanumerikus kombinációk ezreit durva erőszakos támadással, amíg a jelszó meg nem törik.

- A DBPwAudit (az Oracle, a MySQL, az MS-SQL és a DB2 számára) és az Access Passview (az MS Access számára) népszerű jelszó-ellenőrző eszköz, amely képes a legtöbb adatbázisra. A Google-nél kereshet újabb, konkrét adatbázisokra jellemző jelszó-ellenőrző eszközöket is. Például, ha az Oracle adatbázist csapkod be, akkor keressen kulcsszót

jelszó ellenőrző eszköz oracle db. - Ha van fiókja az adatbázist tároló kiszolgálón, futtathat egy hash eszközt, mint a Ripper János az adatbázis jelszó fájljának visszafejtéséhez. A hash fájl helye adatbázisról adatbázisra változik.

- Csak olyan webhelyekről töltsön le eszközöket, amelyekben megbízik. Használat előtt végezzen online kutatást a választott eszközről.

- A DBPwAudit (az Oracle, a MySQL, az MS-SQL és a DB2 számára) és az Access Passview (az MS Access számára) népszerű jelszó-ellenőrző eszköz, amely képes a legtöbb adatbázisra. A Google-nél kereshet újabb, konkrét adatbázisokra jellemző jelszó-ellenőrző eszközöket is. Például, ha az Oracle adatbázist csapkod be, akkor keressen kulcsszót

3/3-as módszer: Adatbázis-támadás.

Keresse meg a végrehajtáshoz szükséges kihasználást. A Sectools.org egy több mint tíz éve működő biztonsági eszközök általános katalógusa (beleértve a kihasználást is). Eszközük meglehetősen jó hírű, és világszerte sok rendszergazda használja a hálózati biztonság ellenőrzésére. Keresse meg a „Kihasználtság” könyvtárat (vagy más megbízható webhelyet), ha olyan eszközt vagy szöveges fájlt keres, amely segíthet az adatbázis biztonsági résének megtámadásában.

- Egy másik kiaknázási oldal a www.exploit-db.com. Látogasson el a fenti webhelyre, és kattintson a Keresés linkre a feltörni kívánt adatbázis típusának megkereséséhez (pl. "Oracle"). Írja be a Captcha kódot a megadott mezőbe, és keressen rá.

- Gondosan tanulmányoznia kell az összes kihasználást, amelyet megpróbál kezelni, ha probléma merül fel.

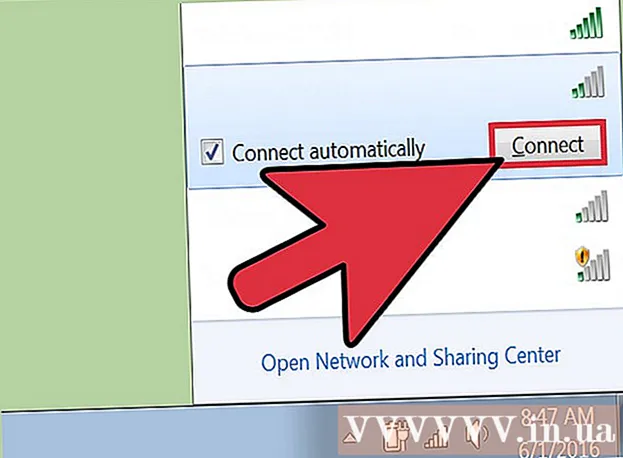

Keressen sérülékeny hálózatokat a hozzáféréshez (kórházi vezetés). A wardriving egy autó vezetése (akár kerékpározás vagy gyaloglás) a környéken, és hálózati szkenner (például NetStumbler / Kismet) használata a nem védett hálózatok megtalálása céljából. Alapvetően ez a magatartás nem sérti a törvényt. De lehetséges, hogy egyedül is hozzáférhet az internethez, és törvénytelen dolgokat végezhet.

A kihasználással támadhatja meg az adatbázist az éppen elérett hálózatról. Ha olyasmit tervez, aminek nem szabad, akkor az otthoni hálózat használata nem jó ötlet. Keresse meg és érje el a nem védett Wi-Fi-t, majd támadja meg az adatbázist a kutatott és kiválasztott kihasználással. hirdetés

Tanács

- Az érzékeny adatokat tűzfal mögött kell védeni.

- Titkosítsa a Wi-Fi-t jelszóval, hogy az illetéktelen hozzáférések ne használhassák otthoni hálózatukat az adatbázis támadására.

- Találhat hackert és tanácsot kérhet. A legjobb dolgok néha nincsenek az interneten.

Figyelem

- Meg kell értenie az adatbázis-feltörés törvényeit és következményeit Vietnamban.

- Soha ne férjen hozzá semmilyen számítógéphez a privát hálózatából.

- Törvénytelen más személy adatbázisához hozzáférni.